Le PMI italiane tra NIS1 e NIS2

PREMESSA

Lo scenario attuale in ambito sicurezza cibernetica è probabilmente il frutto derivante dall’unione di quattro grandi direttrici: la digitalizzazione dei processi, la globalizzazione e lo scontro tra Stati (o aree di influenza) ed il cybercrime.

La crescente globalizzazione è riuscita a mutare le classiche basi geopolitiche, tra cui in parte quella relativa ai confini tra Stati, in quanto questi sono stati per molti aspetti cancellati, anche a causa dell’avvento di internet.

La rete ha di fatto creato un nuovo spazio operativo con caratteristiche geopolitiche.

Comunemente la geopolitica è definita come una disciplina che analizza le relazioni tra la geografia fisica, la geografia umana e l’azione politica.

In tale ottica si andrà a sostituire la geografia fisica con lo spazio digitale globale, ovvero la rete internet.

Al classico schema terra, mare, cielo e spazio interstellare, lo spazio cibernetico è divenuto il quinto dominio, ed in tale dominio ora si aprono scenari di guerra, che qui assumono connotati di “cyberwarfare”.

Qui fa da padrona la chiave asimmetrica delle operazioni di attacco.

Il fenomeno della digitalizzazione dei processi ormai coinvolge praticamente ogni settore della società e quindi delle stesse nazioni. La diffusione massiccia delle comunicazioni internet rende praticamente tutto un potenziale bersaglio per gli attacchi informatici, che potrebbero mettere a rischio le infrastrutture critiche di una nazione anche tramite il bersaglio di singole aziende.

Nessuno è immune da questa minaccia in quanto l’interconnessione digitale ha reso vulnerabili sia i giganti industriali che le piccole imprese locali.

Secondo il rapporto Clusit dell’ottobre 2023, l’Italia appare sempre più nel mirino dei cyber criminali, nel 2023 è andato a segno l’11% degli attacchi gravi globali, era il 7,6% nel 2022. Il totale è di 310 attacchi, dato che “marca una crescita del 65% rispetto al 2022. Oltre la metà degli attacchi – il 56% – ha avuto conseguenze di gravità critica o elevata. Con uno sguardo agli ultimi cinque anni, emerge inoltre che oltre il 47% degli attacchi totali censiti in Italia dal 2019 si è verificato nel 2023.

Nel 2023 il mercato italiano della cybersecurity ha raggiunto un record: 2,15 miliardi di euro, +16% rispetto al 2022. Il rapporto tra spesa in cybersecurity e PIL in Italia si attesta allo 0,12%, in crescita rispetto al 2022 (era pari allo 0,10%). Nonostante l’aumento, questo risultato colloca ancora il nostro Paese all’ultimo posto nel G7, a grande distanza dai primi in classifica, Stati Uniti (0,34%) e Regno Unito (0,29%), e da Paesi come Francia o Germania allo 0,19%.

Secondo il diffuso sito internet Cybercrime Magazine sono previsti nel 2023 danni per 8 trilioni di dollari nel 2023, che potrebbero raggiungere circa 10,5 trilioni di dollari entro il 2025.

L’ammontare eccessivamente rilevante in termini economici potrebbe rappresentare una delle più ampie attività di redistribuzione di ricchezza economica registrate, minacciando intere filiere produttive, l’innovazione ed investimenti. Il suo impatto in molte aree del globo potrebbe finanche superare i danni causati dalle catastrofi naturali in un anno. Sono numeri su cui bisogna fare una seria riflessione a tutti i livelli.

INTRODUZIONE

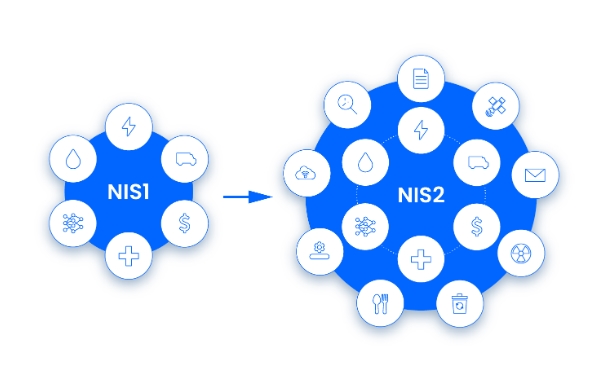

In tale contesto generale, nel 2016 l’Unione Europea ha approvato una Direttiva comunitaria per la sicurezza delle reti e dell’informazione, nota come Direttiva NIS (Network and Information Security), che fissa i requisiti minimi relativi alla sicurezza informatica per gli operatori dei servizi essenziali e dei servizi digitali. La direttiva NIS del 2016 è stata fatto oggetto da parte della Commissione Europea di una proposta di revisione, fatto che mostra con estrema chiarezza quanto sia importante per le istituzioni europee la materia riguardante la cyber security.

Le novità introdotte riguardano l’estensione di determinati obblighi in materia anche nei confronti di soggetti operanti in settori ad oggi non coperti dalla Direttiva NIS, tra i quali i settori del ciclo dei rifiuti, aerospaziale, della produzione e consegna di alimenti, della produzione e distribuzione di prodotti chimici, dei servizi postali, della produzione di dispositivi medici, apparecchiature elettroniche e della pubblica amministrazione. Una nota di particolare merito riguarda l’aspetto inerente all’apertura di una procedura di infrazione da parte della Commissione Europea a carico degli Stati Membri che non hanno ancora attuato a pieno la Direttiva NIS.

I grandi player aziendali ed amministrativi si stanno uniformando alle prescrizioni richieste dalla normativa, ma sarebbe opportuno verificare lo stato di adozione delle PMI in relazione agli strumenti adottati volti al contrasto delle minacce derivanti dagli attacchi alla cybersecurity.

Relativamente al contesto italiano appare utile rammentare che, secondo l’ISTAT in Italia vi sono circa 214.000 PMI. Secondo il Servizio Statistico Nazionale (Sistan) al 2022, considerando la dimensione delle imprese, si osserva che circa il 77,7% del totale appartiene alla classe con un numero di occupati inferiore o uguale a 5, mentre la quasi totalità (92,8%) è compresa nella classe di imprese che hanno fino a 15 occupati. Riguardo ai settori, il maggior numero di imprese si concentra nel commercio all’ingrosso e al dettaglio e nella riparazione di autoveicoli e motocicli (21,8%), cui seguono le attività manifatturiere (14,6%) e le attività dei servizi di alloggio e di ristorazione (14,2%). Questi dati fanno evincere come la struttura principale italiana sia composta da piccole e medie imprese. Il dato numerico in termini economici non è lontano dai 1000 miliardi di euro (quasi la metà del PIL nazionale). Tali dati fanno ampiamente comprendere l’importanza in termini strutturali delle PMI sotto il profilo sia della sicurezza prettamente cyber di tali tipi di aziende, ma anche in un contesto più ampio in termini di sistema paese.

La ricerca condotta, sotto il profilo dei dati disponibili in termini di adozione di adeguate misure volte ad evitare dei “data breach”, ha mostrato una sostanziale carenza di un adeguato campione informativo che possa consentire una valida analisi. Le indagini svolte da vari operatori del settore sono abbastanza limitate per fornire dati effettivamente utili ad inquadrare il panorama oggetto di indagine. Gli studi osservati (rapporto Clusit, EY) riferiscono di indagini a campione, svolte prettamente nei confronti di aziende di medie e grandi dimensioni, escludendo quindi l’ampia platea di piccole imprese.

Si rammenti come spesso le aziende di piccole dimensioni fanno parte di un più ampio indotto, ove una “data breach” potrebbe rappresentare un cavallo di troia nei confronti di realtà più grandi, e quindi più appetibili in ottica di attacco alla sicurezza informatica.

Secondo una indagine svolta da Capterra è stato osservato che il 37% delle Pmi italiane è a rischio attacchi informatici. Il sondaggio, effettuato su un campione di oltre 500 impiegati in piccole e medie imprese, mostra “una situazione preoccupante in merito all’adozione di best practice di sicurezza informatica aziendale basiche ed essenziali”.

Stando ai dati, solo il 21% dei dipendenti accede al server aziendale attraverso una VPN, appena il 26% ha installato un antivirus, il 37% è stato vittima di phishing, mentre il 22% non ha mai ricevuto alcuna formazione in materia di sicurezza informatica.

Appare importante sottolineare che, in numerosi casi le violazioni alla sicurezza informatica sono andate in porto non tanto per la capacità degli attaccanti, quanto per la scarsa padronanza dell’argomento da parte dei dipendenti.

Uno studio condotto da Almaviva tramite la piattaforma Cyber intelligence Joshua rileva che delle 500 top PMI analizzate solamente il 10% non presenta vulnerabilità. Benché il campione sia riferito ad una determinata categoria di imprese, un quadro a tinte fosche si potrebbe già ben intravedere all’orizzonte in relazione al campione dimensionale più piccolo delle PMI.

Gli organi di stampa spesso portano a conoscenza dell’opinione pubblica che le violazioni informatiche siano compiute soltanto ai danni di grandi aziende. Tale divulgazione ha probabilmente alimentato l’intendimento che le PMI non siano fatte oggetto di attacchi informatici.

Purtroppo, spesso tali tipi di imprese non diffondono informazioni in merito alle violazioni informatiche subite, e sfortunatamente, vi è anche il problema delle violazioni non individuate.

Altro aspetto estremamente importante è quello inerente alla logica di supply chain, infatti potrebbe accadere che, in ottica di cyber threat intelligence, un “data breach” potrebbe avere origine proprio da una PMI come “backdoor” verso l’obiettivo finale, dove sostanzialmente l’attaccante ha utilizzato l’anello debole della catena (la PMI) per accedere al sistema aziendale più esteso di cui era fornitore.

In tale cotesto, per tali aziende, vi potrebbe essere il doppio problema dell’aver subito l’attacco informatico e di aver perso successivamente il cliente o fornitore.

Una delle principali incertezze in relazione alla sicurezza informatica delle PMI potrebbe essere quella inerente alla percezione di tale problematica.

Quest’ultima dovrebbe essere considerata quale processo volto al radicare la solidità aziendale, quindi creazione di valore, e non come un semplice costo da sostenere.

Già è stato evidenziato come il fenomeno della digitalizzazione dei processi in relazione anche alla globalizzazione, offre delle notevoli possibilità di sviluppo per le imprese, ma dall’altra vi è necessità di predisporre adeguate “best practice” in relazione alla sicurezza informatica, in quanto il sistema di sicurezza andrà a tutelare le relazioni con clienti e fornitori, inoltre consentirà di aumentare la produttività in quanto si eviteranno interruzioni della catena produttiva di valore.

Il costo economico dei data breach è da considerare sotto una duplice dimensione.

Infatti, contemporaneamente vi è il problema del danno relativo all’impatto sulla reputazione, i costi in termini di tempo ed energie impiegate per porre rimedio all’attacco informatico subito, nonché le possibili controversie di natura giudiziaria con chiunque subisca un danno materiale o immateriale causato da una violazione dati (possibilità data dall’art. 82 del GDPR).

Ulteriormente, l’art. 83 del GDPR prevede per le violazioni cosiddette di minore gravità sanzioni amministrative pecuniarie di importi fino a 10 milioni di euro, oppure, per le imprese fino al 2% del fatturato mondiale totale annuo dell’esercizio precedente. Per le violazioni di maggiore gravità, fino a 20 milioni di euro o, per le imprese, fino al 4% del fatturato mondiale totale annuo dell’esercizio precedente, se superiore.

Altro aspetto, e certamente non secondario, è quello inerente al sistema ransomware e relativo riscatto. Durante ricerca statunitense in merito agli impatti economici dei ransomware, sono stati intervistati oltre 1.000 professionisti della sicurezza informatica, è stato rilevato che uno sconcertante 84% delle organizzazioni ha accettato di pagare una richiesta di riscatto dopo essere state violate. Se questi dati fossero confermati su scale globale sarebbe preoccupante.

Appare evidente che i costi legati alle violazioni della sicurezza informatica hanno ampio corollario, ed in tale ottica sarà assolutamente necessario intraprendere un percorso di sensibilizzazione da parte delle PMI in relazione alla cyber security. In tale contesto potrebbe giocare un ruolo importante la certificazione ISO 27001, la quale fa riferimento allo standard internazionale riferito alla gestione della sicurezza delle informazioni.

In tema di policy sarebbe opportuno adottare a livello europeo un regolamento, e non una direttiva, onde evitare frammentazioni in termini di adozioni di strumenti di cyber security. L’adozione degli “input” forniti dalla direttiva NIS 1 e 2 in ambito cyber security sono stati adottati a macchia di leopardo, e pertanto, un regolamento “self executed” ben ideato certamente consentirebbe una architettura generale ben definita tra i paesi membri UE.

L’attuale quadro generale in ambito sicurezza informatica da parte delle PMI italiane presenta sostanzialmente molte ombre e pochissime luci.

Si è evidenziato come esse rappresentino il centro nevralgico della struttura economica italiana, e pertanto, in tale contesto sarebbe più che mai opportuno, e finanche urgente, andare a predisporre un sistema condiviso, ed effettivamente utilizzato, di “best practice” da parte di tali aziende.

La pregnante necessità di adozione di responsabilità per le PMI potrebbe consentire di limitare gli impatti delle violazioni di sicurezza informatica in ottica “sistema paese” sotto più profili, tra cui la “business continuity” e la sicurezza dati in senso stretto. In relazione a quanto evidenziato in merito alla scarsa sensibilità al tema sarebbe opportuno mettere a “sistema” le risorse presenti sul territorio onde innescare quel processo informativo in primis, e successivamente in termini di adozione, di tutte quelle attività volte al miglioramento della conoscenza della cybersecurity. L’aspetto fondamentale da far comprendere alle PMI è quello inerente al cambio di visione. Esse dovranno comprendere che i costi legati all’implementazione delle dovute “best practice” in ambito sicurezza informatica devono essere inquadrate sotto il profilo dell’investimento in ottica futura, e non come un mero costo di gestione. Il discrimine potrebbe essere proprio questo, in quanto l’adozione di adeguati sistemi di difesa potrebbe certamente consentire la “messa in sicurezza” delle attività digitali le quali, ormai non sono più confinate al mero quinto dominio, ma sostanzialmente a quasi tutte le attività aziendali. Altro aspetto assolutamente necessario in ottica cyber security è quella inerente allo stato della domanda in prodotti ICT/OT delle PMI italiane. Termini quali industria 4.0 hanno avuto di recente un grande impatto, ma tale discussione dovrà essere analizzata anche sotto la carenza, praticamente generale, di adeguati sistemi di sicurezza dei sistemi OT, in quanto proprio questi ultimi di fatto rappresentano l’insieme hardware e software di monitoraggio e controllo dei processi fisici, dei dispositivi e delle infrastrutture digitali. Appare quanto mai evidente l’importanza cruciale di tali sistemi. Il budget medio delle PMI allocato in cybersecurity, dai dati disponibili, risulta essere praticamente irrisorio. Potrebbe pertanto essere quanto mai fondamentale incoraggiare gli amministratori all’adozione di sistemi cyber security tramite incentivi fiscali, anche sotto il profilo della mera divulgazione della tematica.

Articolo di Giovanni Gambino | Senior Researcher Centro Studi Europeo | WG on Geopolitical, Strategic, Economic and Intelligence Analysis