Position Paper per il DDL Cybersecurity

Atto Camera: 1717 “Disposizioni in materia di rafforzamento della cybersicurezza nazionale e di reati informatici”

https://www.camera.it/leg19/126?leg=19&idDocumento=1717

Ø Scenario geopolitico globale in relazione agli attacchi Cyber

Ø Cyber Rischi e sue mitigazioni

Ø Cyber Resilienza

Ø PNRR per investimenti Cybersecurity

Scenario geopolitico globale in relazione agli attacchi Cyber

Nel nuovo scenario globale si delineano delle minacce di tipo Cyber legate sia al cybercrime, sia allo scontro tra stati oppure aree di influenza attualmente in atto, in quanto la pregressa globalizzazione unita alla digitalizazzione ha creato delle zone sensibili di scontro, sulle quali potersi confrontare con mezzi alle volte non comparabili tra loro.

Al classico schema terra, mare, cielo e spazio interstellare, lo spazio cibernetico è divenuto il quinto dominio, ed in tale dominio ora si aprono scenari di guerra, che qui assumono connotati di “cyberwarfare”.

Qui fa da padrona la chiave asimmetrica delle operazioni di attacco.

Il fenomeno della digitalizzazione dei processi, ormai coinvolge praticamente ogni settore della società e quindi delle stesse nazioni.

La diffusione massiccia delle comunicazioni internet rende praticamente tutto un potenziale bersaglio per gli attacchi informatici, che potrebbero mettere a rischio le infrastrutture critiche di una nazione anche tramite il bersaglio di singole grandi aziende o PMI.

Riprendendo lo studio del dott. Giovanni Gambino, membro del WG Geopolitical, Strategic, Economic and Intelligence Analysis del Centro Studi Europeo : nel 2023 il mercato italiano della cybersecurity ha raggiunto un record: 2,15 miliardi di euro, +16% rispetto al 2022.

Il rapporto tra spesa in cybersecurity e PIL in Italia si attesta allo 0,12%, in crescita rispetto al 2022 (era pari allo 0,10%).

Nonostante l’aumento, questo risultato colloca ancora l’Italia all’ultimo posto nel G7, a grande distanza dai primi in classifica, Stati Uniti (0,34%) e Regno Unito (0,29%), e da Paesi come Francia o Germania allo 0,19%.

Secondo il diffuso sito internet Cybercrime Magazine sono previsti nel 2023 danni per 8 trilioni di dollari nel 2023, che potrebbero raggiungere circa 10,5 trilioni di dollari entro il 2025.

Rischi Cyber e sue mitigazioni

Di seguito delle situazioni che implicano dei rischi Cyber ed eventuali mitigazioni del rischio stesso tramite delle tecnologie già in uso oppure disruptive:

Ø Le infiltrazioni di Malware o virus nei sistemi operativi:

– l’utilizzo di USB criptata con AES 256-bit hardware encryption (XTS Mode) per esempio per PC o server per il comando e controllo a bordo di eventuali veicoli terrestri speciali, aerei oppure in sale operative di vertice;

– Eventuali protocolli di criptaggio tra Monitor e PC per i posti di comando e controllo;

– Eventuali PC di tipo quantistico da installare ove opportuno in teatro operativo;

Ø Infiltrazione malevola nel sistema da remoto:

– Verificare che eventuali controlli da remoto per gestire i sistemi non siano soggetti ad infiltrazioni malevole;

– Utilizzo massivo della VPN;

Ø Esfiltrazione delle comunicazioni o dati sensibili => Criptaggio delle comunicazioni voce e dati:

– Protocolli come ad esempio lo «Scrambled RTP» da sviluppare in laboratorio;

– Crittografia Asimmetrica (chiave pubblica SRA e privata RSA);

Ø Autenticazione dei dati => BlockChain:

– Firma digitale sulle tracce audio oppure sui data packet;

– Applicare eventuali possibili sviluppi SW della blockchain in relazione ai sistemi di trasferimento dati. Verificare le fattibilità per la realizzazione di archivi delle registrazioni audio e/o dati realizzati con database distribuiti sempre sotto tecnologia blockchain.

Ø Penetration test:

– Valutare con gli enti preposti (ACN) per le certificazioni relative alla sicurezza Cyber e valutare i requisiti per effettuare un Penetration test ogni volta che si presenti il rischio di infiltrazione malevola.

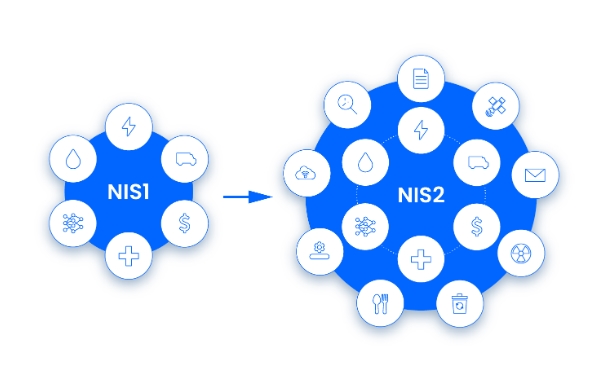

Nel gennaio 2023, gli Stati membri dell’UE hanno formalmente emanato una revisione della Direttiva sulla sicurezza delle reti e dei sistemi informatici (Network and Information Systems – NIS) 2016. Concepita in risposta a diversi cyber attacchi ampiamente pubblicizzati e dannosi, invece la Direttiva NIS2 rafforza i requisiti di sicurezza, razionalizza gli obblighi di reportistica e introduce misure di supervisione più rigide e requisiti di applicazione più rigorosi.

Cyber Resilienza

Attualmente la sicurezza online di oggi si basa principalmente sull’infrastruttura a chiave pubblica (i.e. RSA oppure VPN).

Il Pubblic Key Infrastructure (PKI) è un insieme di ruoli, politiche, hardware, software e procedure necessari per creare, gestire, distribuire, utilizzare, archiviare e revocare la certificazione digitale, come ad esempio la firma digitale, che utilizza e gestisce la crittografia a chiave pubblica. Di seguito un elenco di azioni da valutare per attuare una Cyber Resilienza:

- Firewall interni ai server da attivare e/o configurare;

- Protocollo «Scrambled RTP» da sviluppare secondo primitive eventualmente proprietarie;

- Autenticazione dei Client tramite l’indirizzo IP, ossia il server è dotato di un IP Table, che gestisce un Access Control List, che consente eventualmente di disabilitare degli indirizzi IP, quindi il MAC Address coincide con l’indirizzo IP, in quanto gli indirizzi IP sono statici, per cui non si utilizza il DHCP;

- Sul Server centrale si possono disabilitare eventuali protocolli di accesso se necessario;

- Possibilità di cifrare i dati sull’Hard Disk (Chiave pubblica SRA e privata RSA);

- Possibilità di utilizzare standard di cifratura, come ad esempio AES 256-bit;

- Sviluppo di un «Cyber Call Manager» per l’impostazione dei requisiti Cyber Security customizzati per il singolo utilizzatore o centro operativo;

- VPN (Virtual Private Network) già applica un criptaggio per la trasmissione di video ed immagini;

- Una linea a 2 fili in caso di emergenza di un attacco su LAN, può fungere da back up per le trasmissioni sicure;

- EAL4 + => eventuale virtualizzazione del profilo dell’utente sulla RAM.

Si possono cifrare i dati sull’Hard Disk tramite la Crittografia Asimmetrica, ossia con una chiave pubblica SRA ed una privata RSA:

– per decriptare dati:

–> a 1024 => elaborazione = 1 anno e 1 ML€;

–> a 1048 elaborazione > 1 anno e > 1ML€;

Ø La chiave pubblica deve essere distribuita;

Ø La chiave privata è personale e segreta;

Possibili Applicazioni Quantistiche:

– Post Quantum tecnology

– QKD (Quantum KeyDistribution)

Quantum Safe & Quantum KeyInfrastructure

La Crittografia post-quantistica (PQC) lavora con algoritmi per la distribuzione di chiavi quantistiche, basati su protocolli Quantum Key Distribution (QKD). Il PQC è simile per natura (ma non uguale) alla corrente dei protocolli di crittografia standard, come RSA o AES256, e quindi si basano su problemi matematici, che sono ritenuti molto difficili da risolvere, anche per un computer quantistico. Si potrebbe pensare ad una soluzione quantistica sicura implementabile ad oggi con una tecnologia, che funge da strato indipendente dal protocollo da integrare nell’infrastruttura IT esistente: Quantum Key Infrastructure (QKI). Si sta considerando la cifratura dei dati, che viaggiano via Internet ossia su LAN, e non di Crypto, ossia della cifratura delle Radio analogiche (on air), che utilizzano protocolli di cifratura classici (tecniche binarie 0,1).

Esempio pratico: Alice e Bob non hanno le chiavi di cifratura ma le possono ricostruire con i loro dispositivi tramite le informazioni in possesso delle Quantum Certificate Authorities (QCAs), perché il modello del QKI (Quantum Key Infrastructure) sfrutta la combinazione di chiavi generate quatisticamente, ossia applica lo «share degli stati entaglement», con tecniche One-Time-Pad, basandosi sulle teorie del calcolo delle probabilità (processi stocastici).

PNRR e/o Incentivi finanziari per investimenti Cybersecurity

Un Hacker potrebbe accedere alle informazioni di dati crittografati con algoritmi commerciali standard, come RSA o AES256, e quindi con l’arrivo imminente dei computer quantistici su larga scala potrebbe sviluppare un nuovo algoritmo per decifrare tali dati.

Poiché molti dati segreti devono essere mantenuti per più di 5 anni, questi dati sono già attualmente a rischio. Infatti molte istituzioni, governi e autorità globali, come ad esempio gli Stati Uniti, hanno già fornito direttive per passare immediatamente alla crittografia quantistica sicura, in tecnologia Post Quantum.

(2016) US National Security Agency, (NSA): “Esiste una crescente ricerca nel campo della tecnologia quantistica, e si stanno compiendo notevoli progressi per cui l’NSA deve agire subito“.

(2018) US Defense Information Systems Agency, (DISA): “L’arrivo dell’era dell’Information Quantum Tecnolgy è inevitabile, sebbene i suoi tempi siano sconosciuti. Il DoD (Dipartimento della Difesa) deve iniziare ora a preparare i propri sistemi di sicurezza delle informazioni da proteggere contro attacchi di calcolo quantistico. Una delle preoccupazioni immediate, che affrontano i DoD hanno a che fare con le informazioni sensibili criptate legate alle chiavi crittografiche“.

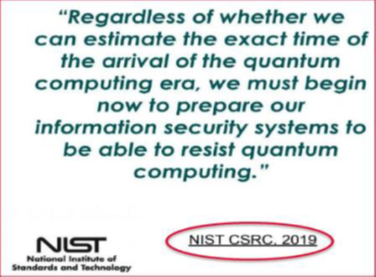

(2019) Istituto nazionale di standard e tecnologia, (NIST): “Indipendentemente dal fatto che possiamo stimare l’ora esatta dell’arrivo della Quantum Tecnology, dobbiamo iniziare adesso a preparare i nostri sistemi di sicurezza delle informazioni per poter resistere al Quantum Computing“.

(2022) La NIS2 è una versione successiva alla NIS1 e più avanzata della direttiva. Pubblicata nel dicembre 2022, amplia il suo campo di applicazione, coinvolgendo non solo gli operatori precedentemente inclusi nella NIS1, ma anche le medie imprese, che erogano servizi ritenuti “critici”. Inoltre, la NIS2 introduce misure più stringenti e specifiche per migliorare la prevenzione, la risposta e la resilienza agli incidenti di cybersecurity.

Relativamente al contesto italiano appare utile rammentare che, secondo l’ISTAT in Italia vi sono circa 214.000 PMI. Secondo il Servizio Statistico Nazionale (Sistan) al 2022, considerando la dimensione delle imprese, si osserva che circa il 77,7% del totale appartiene alla classe con un numero di occupati inferiore o uguale a 5, mentre la quasi totalità (92,8%) è compresa nella classe di imprese che hanno fino a 15 occupati. Riguardo ai settori, il maggior numero di imprese si concentra nel commercio all’ingrosso e al dettaglio e nella riparazione di autoveicoli e motocicli (21,8%), cui seguono le attività manifatturiere (14,6%) e le attività dei servizi di alloggio e di ristorazione (14,2%). Questi dati fanno evincere come la struttura principale italiana sia composta da piccole e medie imprese. Il dato numerico in termini economici non è lontano dai 1000 miliardi di euro (quasi la metà del PIL nazionale). Tali dati fanno ampiamente comprendere l’importanza in termini strutturali delle PMI sotto il profilo sia della sicurezza prettamente cyber di tali tipi di aziende, ma anche in un contesto più ampio in termini di sistema paese.

Uno studio condotto da Almaviva tramite la piattaforma Cyber intelligence Joshua rileva che delle 500 top PMI analizzate solamente il 10% non presenta vulnerabilità.

Il costo economico dei data breach è un danno materiale o immateriale causato da una violazione dati (possibilità data dall’art. 82 del GDPR). Ulteriormente, l’art. 83 del GDPR prevede per le violazioni cosiddette di minore gravità sanzioni amministrative pecuniarie di importi fino a 10 milioni di euro, nonostante ciò l’84% delle organizzazioni ha accettato di pagare una richiesta di riscatto dopo essere state violate. In tale contesto la certificazione ISO 27001 potrebbe giocare un ruolo importante per procedere con le direttive NIS. L’adozione degli “input” forniti dalla direttiva NIS 1 e 2 in ambito cyber security sono stati adottati a macchia di leopardo, e pertanto, un regolamento “self executed” ben ideato certamente consentirebbe una architettura generale ben definita tra i paesi membri UE.

Altro aspetto assolutamente necessario in ottica cyber security è quella inerente allo stato della domanda in prodotti ICT/OT delle PMI italiane. Il budget medio delle PMI allocato in cybersecurity, dai dati disponibili, risulta essere praticamente irrisorio. Potrebbe pertanto essere quanto mai fondamentale incoraggiare gli amministratori all’adozione di sistemi cyber security tramite incentivi fiscali, anche sotto il profilo della mera divulgazione della tematica.

Essendo contenuto nel DDL il principio di “Invarianza di bilancio”, tutto questo è necessario per lo stanziamento di risorse finanziarie aggiuntive, considerando che quelle già destinate (Pnrr) non sono sufficienti a colmare i fabbisogni connessi alle esigenze di tutela degli interessi strategici della nazione.

Concludendo sono altresì d’accordo con il pensiero dell’ing. Domitilla Benigni i che asserisce che è altrettanto importante lo sviluppo delle competenze in grado di colmare l’enorme gap tra domanda e offerta creatosi nel dominio cibernetico, in modo tale che in questo spazio giovani e donne potranno trovare molte soddisfazioni.

Articolo di Cinzia Crostarosa | Engineer at Larimart S.p.A. – Leonardo Company Member of the Centro Studi Europeo Steering Committe